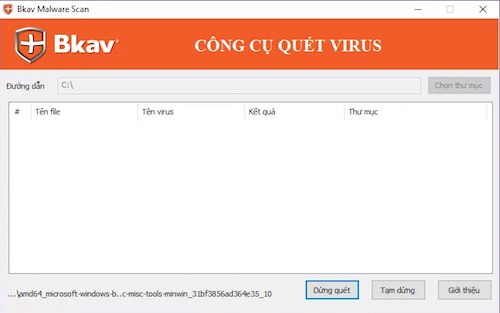

Công cụ kiểm tra WannaCry của Bkav.

Trước làn sóng lây lan WannaCry tại Việt Nam, Bkav đã tung ứng dụng Malware Scan để người sử dụng quét xem máy tính có đang bị nhiễm mã độc này không. Công cụ còn có thể kiểm tra và cảnh báo nếu máy tính chứa lỗ hổng EternalBlue - lỗ hổng mà WannaCry khai thác để xâm nhập máy tính.

Để sử dụng, người dùng tải ứng dụng về máy. Công cụ không cần cài đặt mà có thể chạy luôn để quét, hỗ trợ truy suất toàn bộ máy tính hoặc từng phân vùng, thư mục.

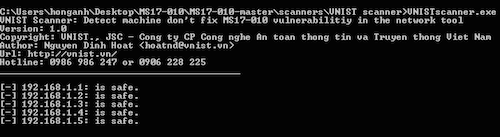

Trong khi đó ứng dụng của Công ty Cổ phần Công nghệ An toàn thông tin và Truyền thông Việt Nam (Vnist) lại hỗ trợ kiểm tra độ an toàn cho các hệ thống mạng lớn với hàng chục, hàng trăm máy tính.

Bước 1: Tải và giải nén công cụ về máy tính.

Bước 2: Xác định các địa chỉ IP hoặc dải mạng của tổ chức, doanh nghiệp (Ví dụ: 192.168.1.1/24).

Bước 3: Thực hiện việc dò quét bằng việc thực thi dòng lệnh qua CMD: VNISTscanner.exe 192.168.1.1/24

Bước 4: Theo dõi kết quả quét của công cụ.

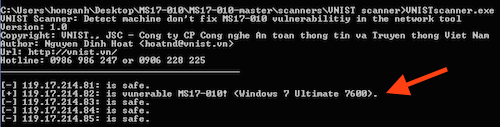

Những IP nào xuất hiện cụm từ "is safe" thì địa chỉ IP đó không bị ảnh hưởng bởi lỗ hổng, địa chỉ IP nào xuất hiện cụm từ "MS17-010" tức mày chưa an toàn.

Đây là trường hợp có lỗ hổng.

Theo ông Trần Quang Chiến, Giám đốc Vnist, để hạn chế trở thành nạn nhân của WannaCry, máy tính của người dùng nên được cập nhật bản vá MS17-010 mà Microsoft đã ra ngày 14/03/2017 (KB4012598). Đây chính là lỗ hổng được mã độc sử dụng để lây lan từ máy này sang máy khác trong các hệ thống mạng.

Nhằm ngăn chặn mã độc WannaCry xâm nhập hay lây lan, chuyên gia bảo mật của Securitybox khuyến cáo người dùng ngay lập tức cập nhật các bản vá hệ điều hành Windows. Ngoài ra, cần tạm khóa dịch vụ SMB trong máy tính, cài đặt hay cập nhật phần mềm diệt virus. Cách làm cụ thể:

1. Cập nhật bản vá hệ điều hành

Mã độc WannaCry thực hiện khai tác lỗ hổng Windows thông qua các cổng TCP 139 và 445. Các lỗ hổng của hệ điều hành Windows được công bố bao gồm:

− EternalBlue (MS17-010)

− EmeraldThread (MS10-06)

− EternalChampion (CVE-2017-0146 và CVE-2017-0147)

− ErraticGopher (lỗ hổng trên Windows Vista - không được hỗ trợ)

− EsikmoRoll (MS14-068), EternalRomance (MS17-010)

− EducatedScholar (MS09-050)

− EternalSynergy (MS17-010)

− Eclipsed Wing (MS08-067)

Thực hiện tải file theo phiên bản hệ điều hành tương ứng và chạy nó để cập nhật bản vá cho các lỗ hổng mà mã độc WannaCry khai thác.

Địa chỉ tải:

- https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

- https://www.microsoft.com/en-us/search/result.aspx?q=KB4012598&form=dlc

WannaCry còn khai thác lỗ hổng zero-day (CVE-2016-6366) ExtraBacon qua giao thức SNMP - giao thức tầng ứng dụng trong phần mềm Cisco ASA cho phép tin tặc không cần xác thực từ xa để khởi động lại hệ thống hoặc thực thi mã tùy ý. Do đó, đối với các hệ thống có sử dụng thiết bị của Cisco, các quản trị viên cần cập nhật các bản vá lỗi liên quan đến lỗ hổng zero - day (CVE-2016-6366).

2. Tạm tắt dịch vụ SMB trong máy tính

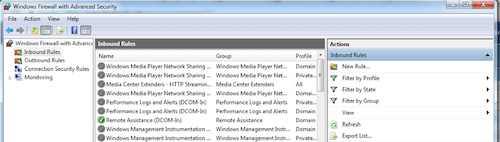

Trong trường hợp chưa thể cập nhật ngay bản vá hệ điều hành, người dùng thực hiện tắt các luật firewall cho các dịch vụ File Sharing theo hướng dẫn:

Truy cập Windows Firewall with Advanced Security trong Windows theo 2 cách:

- Nhấn tổ hợp phím Window + R, gõ wf.msc

- Trong Control Panel, chọn System and Security sau đó chọn Windows Firewall

Cửa sổ Windows Firewall with Advanced Security sẽ hiện ra.

Cửa sổ Windows Firewall with Advanced Security.

Trong phần menu bên trái, chọn Inbound Rules, tìm kiếm các luật File and Printer Sharing (NB-Session-In) và File and Printer Sharing (SMB-In).

Các luật firewall cho dịch vụ SMB.

Nhấn chuột phải và chọn Disable Rule nếu luật đang được enable (màu xanh).

3. Cập nhật phần mềm diệt virus

Hiện tại, hầu hết các phần mềm diệt virus có bản quyền đều đã cập nhật dữ liệu để loại trừ mã độc WannaCry. Do đó nên tải và cập nhật ngay phiên bản mới nhất của một chương trình diệt virus để đảm bảo máy tính được an toàn.

4. Không mở các file từ email lạ

Các ransomware nói chung và mã đôc WannaCry nói riêng thường ẩn trong tài liệu các tệp đính kèm, mà kẻ tấn công gửi qua email, hoặc thông qua nhiễm độc thứ cấp trên các máy tính đã bị ảnh hưởng, cung cấp cửa sau để tiếp tục tấn công. Người dùng nên cẩn trọng khi nhận được email có tệp đính kèm và các đường link lạ được gửi trong email, chia sẻ trên các mạng xã hội, công cụ chat...